【天穹】HVV专题:典型HVV样本总结与IOC收集(第四期)

/ / 点击 / 阅读耗时 18 分钟一、概述

在网络安全攻防演练进入第三周之际,天穹团队对第二周攻防态势开展系统性复盘,基于多维检测引擎与攻击链建模技术,形成以下核心观测结论:

攻击流量呈持续高位线性增长态势

- 平台监测数据显示恶意样本捕获量持续维持高位攀升,攻击流量曲线呈现显著的线性上升特征。

攻击技法呈现多样组合特征

- “白利用”(White+Black)混合攻击模式渗透率激增,攻击者对合法程序的逆向工程投入呈现线性增长。

- 多语言协同攻击架构完成技术迭代,构建起脚本语言与编译型语言深度融合的复合攻击矩阵,通过语言层级解耦设计实现攻击面的动态扩展。

- 沙箱对抗技术实现代际跃升,创新性反沙箱机制持续涌现,形成多维度的检测对抗能力。

攻击目标呈现精准化行业渗透特征

- 金融基础设施、能源关键系统、政务云平台、航空控制系统等战略领域成为定向攻击核心标的,攻击行为展现出深度行业特性的定制化技术特征。

天穹沙箱温馨提示: 若您收到可疑链接或文件,切勿直接点击或运行!可优先投递至奇安信天穹沙箱进行风险鉴定,通过专业的动态行为检测与威胁情报匹配,精准识别潜在安全风险。使用天穹沙箱过程中,如您遇到任何问题(如样本投递失败、分析结果存疑等),可随时联系我们,我们将第一时间为您提供技术支持与解答。

二、典型样本分析

1、压缩包

1.1 样本一

样本名:XXXX国际机场有限公司国内嘉宾资源配置独立空调项目比选结果材料.zip

SHA1:cc30a5519558455311b35d61efca3e7b12780d2d

文件类型:ZIP

样本家族:CobaltStrike

C2:

1

2

3

4

5伪装URL:

http[:]//windowsupdate.hoyni.com/chunks/polyfills-c67a75d1b6f99dc8.js

真实URL:

http[:]//42.202.165.132/chunks/polyfills-c67a75d1b6f99dc8.js报告链接:天穹沙箱分析报告

描述:该攻击链通过白名单程序绕过传统安全检测,结合多维度环境感知与流量伪装技术,形成从初始渗透到隐蔽通信的完整威胁闭环,构建多层反检测体系:

侧加载利用:

- 压缩包载体采用微软白名单工具

ilasm.exe动态加载恶意 DLL 组件fusion.dll。

- 压缩包载体采用微软白名单工具

反沙箱机制:

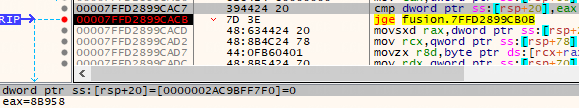

- 执行 0x8b958 次(约 573,000 次)高复杂度运算实现动态延时,如图 1 所示。

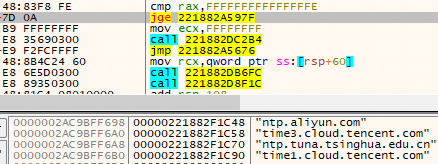

- 调用底层系统函数 NtDelayExecution 实施 14 秒延迟,并通过 NTP 协议同步阿里云时间服务器(ntp.aliyun.com)获取精确时间戳进行延时校验,如图 2 所示。

隐蔽执行技术:

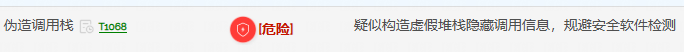

- 构建伪造调用栈实现敏感 API 地址隐藏,如图 3 所示。

- 采用 HOST 伪装技术。

1.2 样本二

样本名:XX项目和XX项目XXXXX常规XXX及XX项目意见反馈材料.zip

SHA1:074cf497a7a522fffebc183df777eb4fd9f898ec

文件类型:ZIP

样本家族:CobaltStrike

C2:

1

https[:]//49.232.79.190

报告链接:天穹沙箱分析报告

描述:该恶意样本采用侧加载(Side-Loading)技术,动态加载了一个基于 Go 语言编写的 DLL 模块(libglib-2.0-0.dll)。如图 4 所示的 Go 语言函数调用链追踪结果表明,该模块通过特定逻辑解密出

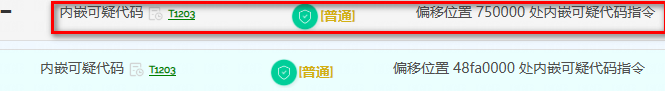

Metasploit Shellcode,随后将其复制至内存地址 0x750000 处并触发执行。进一步分析发现(如图 5 所示),该 Shellcode 会主动连接远程服务器(https[:]//49.232.79.190:443/center/user_sid ),下载 Cobalt Strike Stager(C2通信模块)并执行,最终完成攻击链的完整部署。

- 威胁配置信息

1.3 样本三

样本名:20250715关于”10.42.66.57“存在敏感信息明文传输的风险提示.zip

SHA1:153f2e1d2919c3998bd921d95468af3e9fb8edfc

文件类型:ZIP

样本家族:CobaltStrike

C2:

1

https[:]//doc.office365update.cn:443/image/

报告链接:天穹沙箱分析报告

描述:攻击者采用双阶段渗透策略实施隐蔽攻击:首先释放与系统文档同名的“20250715关于’10.42.66.57’存在敏感信息明文传输的风险提示.docx”诱饵文件,意图迷惑用户。随后通过 HTTPS 协议从

doc.office365update.cn:443域名的镜像服务端下载第二阶段恶意载荷,利用进程注入技术将攻击模块通过远程线程创建方式注入 explorer.exe 系统进程,实现无文件落地的持久化驻留与权限维持,整个攻击过程采用多层混淆技术规避传统安全检测。威胁配置信息

1.4 样本四

样本名:XX理工大学-李~.zip

SHA1:88c5a58b9751282ae39108d1e21cd2b8cd082cf4

文件类型:ZIP

样本家族:CobaltStrike(Geacon)

C2:

1

2

3

4

5伪装URL:

https[:]//1319584009-fu03fg3b4o.ap-beijing.tencentscf.com/investors.html

真实URL:

https[:]//120.53.82.141/investors.html报告链接:天穹沙箱分析报告

描述:该样本采用多阶段复合攻击模式,首先通过精心构造的 LNK 快捷方式文件作为初始感染向量,触发嵌入式恶意 VBS 脚本执行。在攻击链前端部署社会工程攻击向量,动态生成与知名高校关联的诱饵文档(如XX理工大学-李XX.pdf),利用用户对学术机构的信任实现第一阶段欺骗。样本注册 TencentUpdate 计划任务,通过系统服务调度实现恶意进程的周期性唤醒,构建具备环境适应性的权限维持架构。攻击载荷递进阶段释放基于 Go 语言编译的 flashsrv.exe 组件,该模块依托 Go 语言特有的静态链接特性与反射机制,天然具备对抗传统特征检测的先天优势。

2、其他类型

2.1 样本一

样本名:2025.07.10.exe

SHA1:f4d49a76fe6d440cf6f180015fbf649a0959138b

文件类型:EXE

样本家族:银狐

C2:

1

154.82.92.181

报告链接:天穹沙箱分析报告

描述:该银狐组织在 HVV 行动期间部署的攻击变种采用分层渗透架构,构建了从初始钓鱼到持久化控制的完整攻击链。在攻击入口层面,以伪造 EXE文 件作为社会工程诱饵。持久化机制采用多模态触发策略:首先通过 PowerShell 脚本注册系统级计划任务,构建时间触发型持久化基座;一方面注册仿冒“瑞立音频服务”的合法服务名称,另一方面通过计划任务调度实现 QD.exe 的周期性唤醒,形成环境自适应的存活能力。在攻击载荷递进阶段,DW.exe 模块作为核心调度器,实施跨语言攻击协同:通过动态请求远程载荷,采用进程注入技术将恶意代码封装至 svchost.exe 系统进程,利用远程线程创建方式实现无文件化攻击。这种设计使核心载荷完全隐藏于合法进程空间,配合加密通信协议与流量混淆技术,构建出具备强抗检测能力的战术级隐蔽信道。

2.2 样本二

样本名:8faea9ee59e2da37f5c7434602471ac6.x64.exe

SHA1:0f4bf5cf25056c4e6821ff81335530b3e0a7c1bd

文件类型:EXE

样本家族:无

C2:

1

https[:]//39.96.166.210/api/v1/session

报告链接:天穹沙箱分析报告

描述:该样本基于合法进程 NvTmRep.exe 实施深度改造,通过白加黑技术实现静态特征免杀。攻击者采用社会工程学手段,精心仿冒企业级终端防护系统(EDR)的文件名与图标,利用可信进程伪装策略诱导用户主动执行。在网络通信层面,攻击者构建了多层加密隧道体系:采用标准 HTTPS 协议和 DNS 隐蔽隧道实施数据外联,隐蔽通信机制可有效绕过流量监控系统的异常行为分析。

三、IOC 福利

HVV IOC

| 样本名 | 安全排查工具_.exe |

| MD5 | b553339b898d49612211f5e3fb59609b |

| C2 | https[:]//117.69.71.55/c/msdownload/update/others/2021/10/BnkdkVoKtNRf7CvUACDNAJADHOHABFHCFENDFPACAJFJDDEJFBIJJCHMMJEEINDEJBHCAPJIGFENOKIMBJOADAHOECKPJIAHOPFOBJNKBIDPENGDKNLEDKOLIDBECEGMHJIIHJGBHLNLLNNPOECJKAGJLOFMLOHLNACJPGBLLNENLCLJNJHBOLODAHJOGFDAAMAAPCDJHNJFECLNOFNPCCPHHMEEKOGJDKNECBCFIIFLLOHKBDHKEFHLPEHEOGJFFKKICJKJMDFDAKEN.cab |

| 样本名 | 软件安装包 (1).zip |

| MD5 | 78d548b4d33387becb9f50b4f0e31e8f |

| C2 | https[:]//61.48.83.202/oss/file/json |

| 样本名 | 111.exe |

| MD5 | 98f5e676b1f635f5663ed4167da131f5 |

| C2 | https[:]//42.81.147.213/dist/css/bootstrap.min.css |

| 样本名 | 关于2025年XXXXX酒店各岗位制服设计、制作采购合同续签公示异议 (2).zip |

| MD5 | 13719da4cafe3dded86c32da2a6c21f3 |

| C2 | http[:]//139.129.32.152:8080/checks |

| 样本名 | 【需核实更正】2025年XX规划设计研究院有限公司公开招聘高校毕业生拟聘人员公示.exe |

| MD5 | 2034e53bd8ce81bb540f25286df3e2cd |

| C2 | 42.202.165.133 |

| 样本名 | __MACOS__.zip |

| MD5 | 66787fac283bfd3eda17766d69c63f02 |

| C2 | http[:]//121.12.126.217/x/space/user/setting/list |

| 样本名 | XXXX体检中心体检方案.rar |

| MD5 | 656ae577b68b79486fc32f7f1bc59da5 |

| C2 | https[:]//120.27.109.34/update/v2 |

| 样本名 | 123.zip |

| MD5 | 4f4596087d7380e336668becd9193070 |

| C2 | https[:]//124.238.112.212/static/superman/amd_modules/initSensor.js |

| 样本名 | windows_amd64.exe |

| MD5 | f4ce4b7c602d2d0219b2c9345769a786 |

| C2 | 47.122.7.93 |

| 样本名 | XXXXXX软件股份有限公司-XXHCM漏洞通报.zip |

| MD5 | 340f719e780a45635561e260a5a89fad |

| C2 | https[:]//36.189.205.244/archive/static/images/common/phone.svg |

| 样本名 | XXXX集团岗位信息.exe |

| MD5 | d6fb747298d533d8ada7618d2e743441 |

| C2 | https[:]//42.202.213.237/v4/static/v1.7.9/webpack.js |

银狐 IOC

| 样本名 | 72e5dbdc9321a9109f6ffadbe25642c1.zip |

| MD5 | 72e5dbdc9321a9109f6ffadbe25642c1 |

| C2 | 103.214.174.238 |

| 样本名 | aaa.zip |

| MD5 | 5a1a380cb853e698a3a2b2b26f060db0 |

| C2 | wz.kwvtgsiqa.cn:7777 |

| 样本名 | 集 团 内 部 稽 查 人 员 名 单202507150818.zip |

| MD5 | aa31e7d1e677c8f4c56c92a664d99dc0 |

| C2 | 54.46.39.110 |

| 样本名 | 整改通知.exe.zip |

| MD5 | 4c8d72f98ff97d28bbe2d9ab13261f60 |

| C2 | job2.fdwehzitx.cn |

| 样本名 | ae3bb21267dd10ed21c2ba09ec4d4c7fe2c853b2b6f2e073ccbf9a5ca72d1ee8.zip |

| MD5 | b09b42653f290f818d1632164c8a84c7 |

| C2 | 54.46.9.105 |

| 样本名 | 2025年内部稽查人员名单.zip |

| MD5 | d4e561954956d86ee0459a238ffab64b |

| C2 | 54.46.9.213 |

| 样本名 | 2025年7月XX违纪人员名单自查_电脑版.exe |

| MD5 | f426f8e2c95f5d9036e5dcc2ee66ea4c |

| C2 | 16.163.219.121 |

四、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。