【天穹】沙箱赋能纵深防御,BYOVD 攻击无处遁形

/ / 点击 / 阅读耗时 11 分钟一、概述

近期,天穹沙箱团队观察到 BYOVD(Bring Your Own Vulnerable Driver) 技术正被越来越多的高级威胁组织(如 APT29、Lazarus 及勒索软件团伙)用于绕过现代 Windows 系统的内核防护机制。该技术通过加载已签名但存在已知漏洞的合法驱动程序,在不触发传统 EDR 检测的前提下,实现内核级内存篡改、SYSTEM 权限提权及安全软件进程终止,已成为当前最隐蔽、危害性极强的逃逸手段之一。

在此背景下,天穹智能化沙箱系统已完成对 BYOVD 攻击全链路行为的深度建模,并正式上线针对该类攻击的专项检测能力。经实测验证,天穹沙箱可精准识别包括驱动加载、内核内存操作、令牌提权、杀软进程终止等关键阶段,有效阻断 BYOVD 攻击在横向移动与持久化前的关键窗口。

二、BYOVD 攻击为何难以防御

BYOVD 的核心在于“合法签名 + 漏洞”的组合利用。攻击者无需自行开发驱动,而是从公开渠道(如厂商官网、GitHub、驱动仓库)搜集已被微软 WHQL 签名、但存在任意写(Arbitrary Write)、UAF(Use-After-Free)等漏洞的旧版驱动(例如 ASUS、EVGA等硬件厂商历史驱动)。由于这些驱动具备有效证书,即使在启用了 Secure Boot 和 Driver Signature Enforcement 的系统中,仍可被加载执行。

更关键的是,此类攻击不依赖传统注入、Hook 或 shellcode 执行,而是通过驱动暴露的 IOCTL 接口直接与内核交互,绕过用户态 EDR 监控。一旦成功利用,攻击者即可实施以下操作:

- 修改任意进程的 EPROCESS.Token,实现权限提升至 SYSTEM;

- 覆写目标进程(如 MsMpEng.exe、360tray.exe、bdagent.exe)的内存或关键结构,使其异常退出而不触发进程保护机制;

- 在 HVCI 未启用的环境中实现近乎“无痕”的内核控制。

三、样本分析

针对 BYOVD 攻击的隐蔽性与内核级特性,天穹沙箱从驱动加载行为、内核内存访问模式、进程上下文关联三个维度构建了多层检测引擎:

1. 漏洞驱动加载行为识别

天穹沙箱内置 驱动文件信誉库 与 动态加载行为分析模块,能够:

- 实时监控样本是否尝试注册或加载

.sys驱动文件; - 比对加载的驱动是否属于已知存在漏洞的 WHQL 签名驱动(如关联 CVE-2020-1884、CVE-2021-21551、CVE-2022-22047 等);

- 识别非标准路径(如

%Temp%)下的驱动部署行为,标记为高风险。

2. 内核内存异常操作语义分析

通过天穹自研的内核行为监控框架,系统可捕获驱动加载后通过 DeviceIoControl 发起的 IOCTL 调用,并对其中的内存读写请求进行语义解析:

- 监控是否对 PsInitialSystemProcess 链表或 SeTokenObjectType 地址进行非预期访问;

- 识别令牌(Token)字段篡改行为,如 Token->Privileges 等的异常修改。

3. 杀软进程异常终止关联分析

- 当检测到某一新加载的内核模式驱动通过 IOCTL 调用 NtTerminateProcess 以终止进程;

- 并紧随其后观察到如 MsMpEng.exe(Microsoft Defender)或 360sd.exe(360杀毒)等安全软件进程发生非正常退出时,系统将触发 BYOVD 利用行为告警。

四、检测能力展示

样本一:利用 BYOVD 技术终止进程

报告链接:样本分析报告

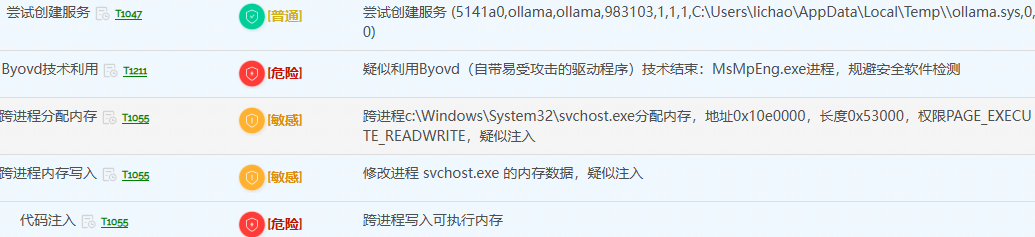

通过天穹沙箱分析,系统在样本执行过程中捕获到以下行为:

- 进程加载了一个非系统签名的可疑驱动模块,并通过该驱动在内核模式下发起对 NtTerminateProcess 的直接调用;

- 随后,安全防护进程 MsMpEng.exe 被异常终止,且无正常的退出流程或用户交互;

- 该行为符合 T1211(Exploitation for Defense Evasion)攻击技术特征,疑似利用 BYOVD(Bring Your Own Vulnerable Driver,自带易受攻击驱动程序)技术绕过安全机制;

- 沙箱自动触发 BYOVD 技术利用高危告警,标识为【危险】级别。

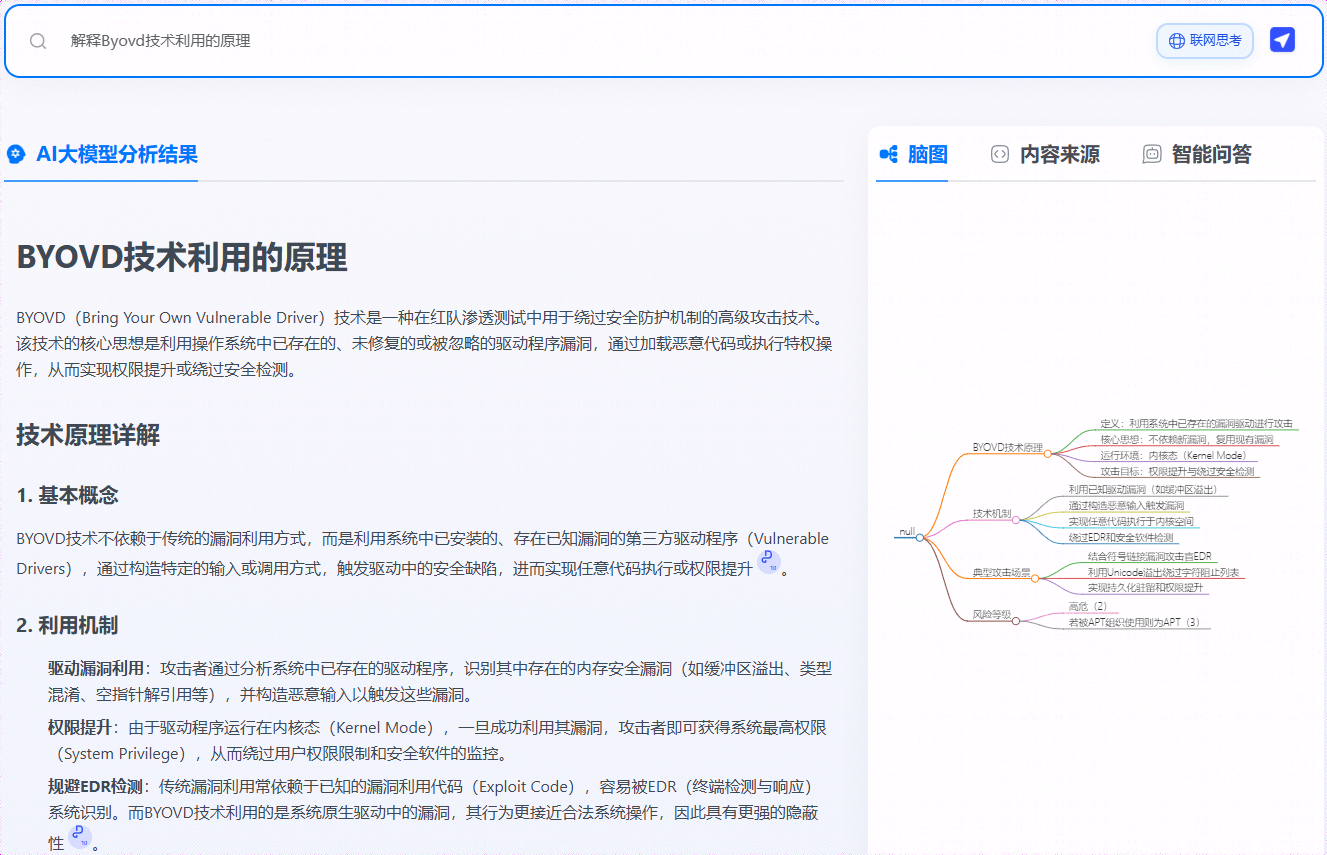

基于天穹智能体理解 BYOVD 技术利用的原理:

样本二:已知 BYOVD 漏洞驱动检测

报告链接:样本分析报告

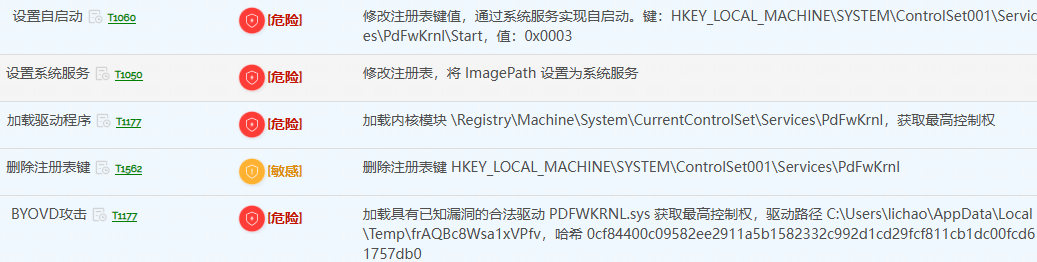

通过天穹沙箱分析,系统在样本执行过程中捕获到以下行为:

- 样本从临时目录

%AppData%\Temp\frAQBc8Wsa1xVPfv加载了一个已知存在漏洞的合法驱动程序PDFWKRNL.sys(哈希:0cf84400c09582ee2911a5b1582332c992d1cd29fcf811cb1dc00fcd61757db0); - 该驱动被用于执行内核级操作,以绕过安全机制并获取系统最高控制权;

- 沙箱自动触发 BYOVD 攻击高危告警,标识为【危险】级别。

样本三:内核漏洞利用检测

报告链接:样本分析报告

通过天穹沙箱分析,系统在样本执行过程中捕获到以下行为:

- 样本在用户态执行期间,通过构造特定内存布局及系统调用,触发了操作系统内核中的安全漏洞;

- 紧随其后,该进程成功将自身权限提升至 SYSTEM 级别,且提权过程绕过了正常的权限控制机制,无合法服务或用户授权介入;

- 沙箱基于行为语义与特权异常变更判断,自动触发“内核漏洞利用”高危告警,标识为【危险】级别。

五、IOC

恶意文件(MD5)

1 | 9e206d38770552252f724db40e952d38 |

六、 技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。